| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

- sql injection

- Cookie

- OS Command Injection

- ssrf

- Authentication

- php To Do List

- active reconnaissance

- active recon

- Cryptography

- php login page

- Server Side Request Forgery

- Reconnaissance

- tryhackme

- Recon

- php

- overthewire

- BANDiT

- War Game

- access control

- FTZ

- php file upload

- file upload

- privilege escalation

- THM

- over the wire

- php 로그인 페이지 만들기

- php 파일 업로드하기

- 파일 업로드 취약점

- Leviathan

- SQLi

- Today

- Total

R's Hacking Daily Log

Chill (1) 본문

target ip port scan 결과.

21 & 22 & 80 port가 열려있다고 한다.

일단 80번 port부터 start!! target ip로 접속한 모습.

웬 game site인 듯하다.

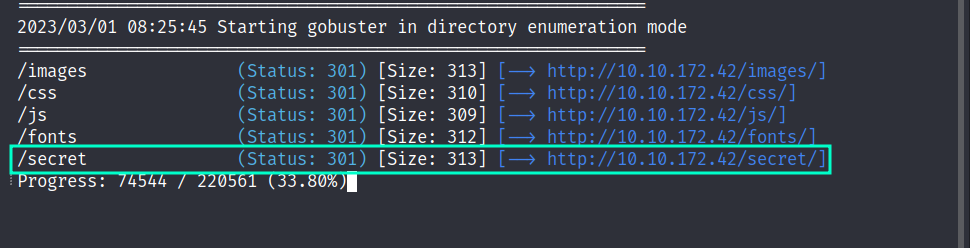

gobuster를 실행한 결과 /secret directory를 찾을 수 있었다.

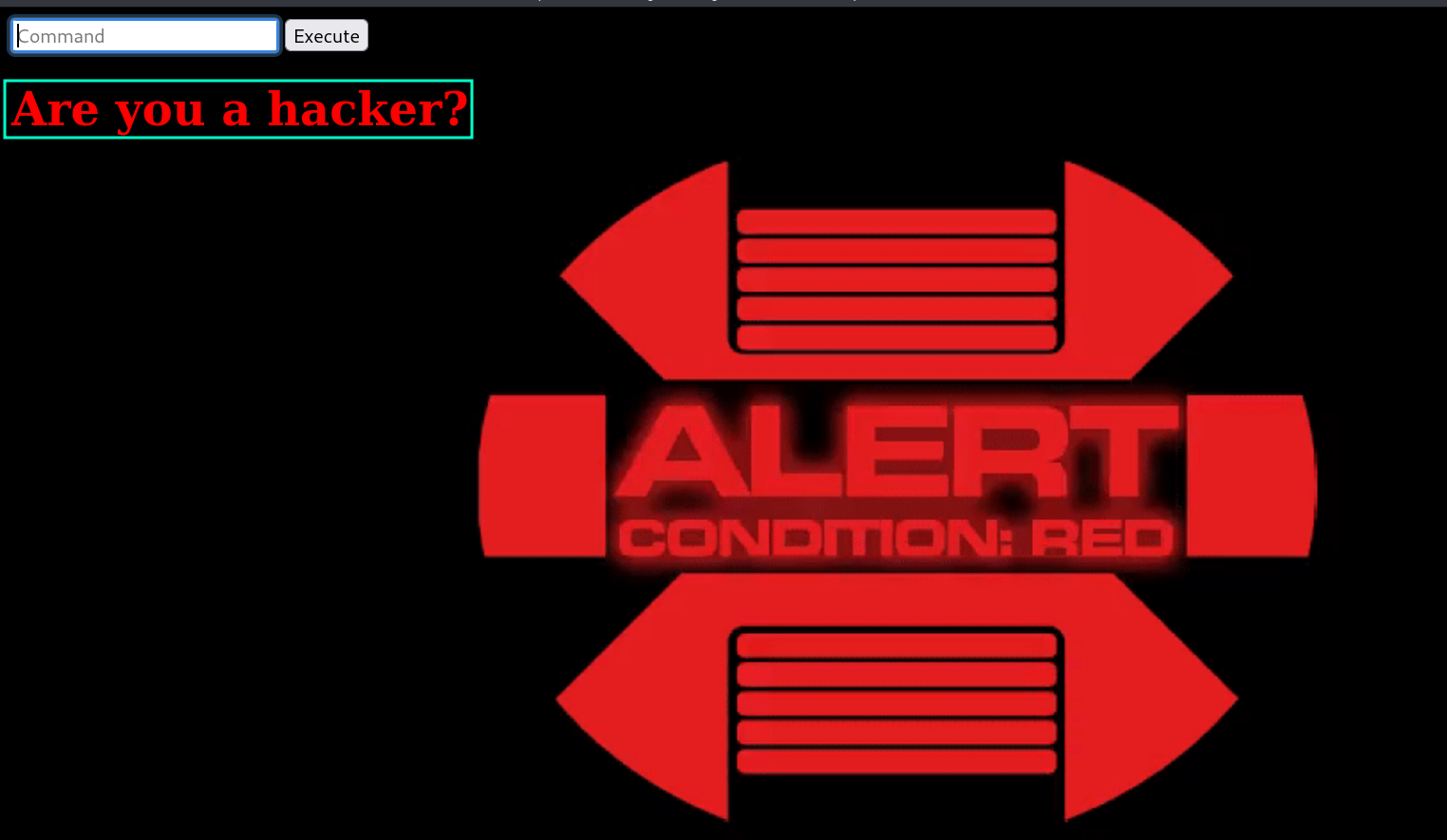

target ip/secret 으로 들어와 보니 input & button element가 있다.

아마 Commnad를 입력하면 그 결과가 출력될 거 같은데... 여기서 잠깐!!

21 port ftp로 넘어가보자.

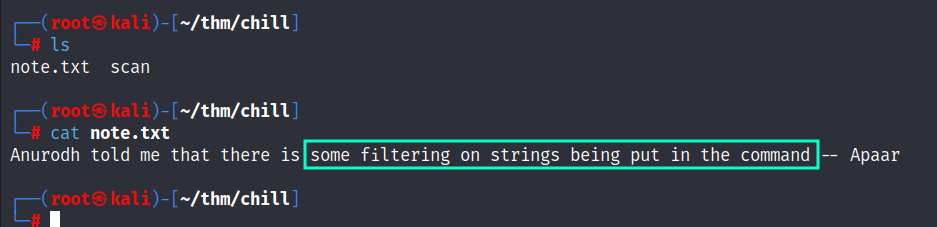

anonymous로 접속해서 보니 note.txt 파일이 하나 있다.

다운해서 읽어보니

모든 command가 실행되진 않고 걸러지는 명령어가 있다고 한다.

메세지를 살펴보면 Anurodh & Apaar이라는 사람이 있다는 것도 어느 정도 catch.

다시 browser로 돌아와서.

대충 보니 필터링되는 명령어(python, php, ls, cat...)를 입력하면 위와 같은 화면이 출력되고

필터링되지 않고 실행되는 명령어(pw, find...)의 경우 위와 같은 화면이 출력된다.

사용하고 싶은 명령어는 웬만해서 다 걸러지는 듯하다..

그래서 잔머리를 썼다..!!

걸러지지 않는 명령어에 " ; "을 붙여 바로 공격자가 사용하고 싶은 명령어를 작성하는 것.

9999 port를 열어두고 해당 명령어를 input element에 입력해 넣으면 shell을 얻을 수 있다.

/home/apaar directory에서 .helpline.sh file & .ssh directory만이 접근가능했다.

.helpline.sh 내용을 읽어보면 처음에 입력된 값은 person, 두 번째로 입력된 값은 msg에 저장되어

msg에 저장된 값은 실행되고 오류 출력은 블랙홀로 제거하는 내용이다.

그렇다면 실행시키고자 하는 명령어를 입력함으로써 이용할 수 있지 않을까??

이후 과정은 (2)에서 살펴보자.

'TryHackMe > Challenge - WriteUp' 카테고리의 다른 글

| Gaming Server (1) (0) | 2023.03.12 |

|---|---|

| Chill (2) (0) | 2023.03.09 |

| Lian_Yu (0) | 2023.02.28 |

| Overpass (2) (0) | 2023.02.28 |

| Overpass (1) (0) | 2023.02.27 |