| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- php

- php To Do List

- php file upload

- THM

- php 로그인 페이지 만들기

- privilege escalation

- Authentication

- ssrf

- file upload

- Reconnaissance

- War Game

- over the wire

- php login page

- BANDiT

- FTZ

- Recon

- Cryptography

- sql injection

- OS Command Injection

- active recon

- access control

- tryhackme

- overthewire

- active reconnaissance

- SQLi

- Cookie

- Leviathan

- php 파일 업로드하기

- Server Side Request Forgery

- 파일 업로드 취약점

Archives

- Today

- Total

R's Hacking Daily Log

FTZ Hacker school - level6 본문

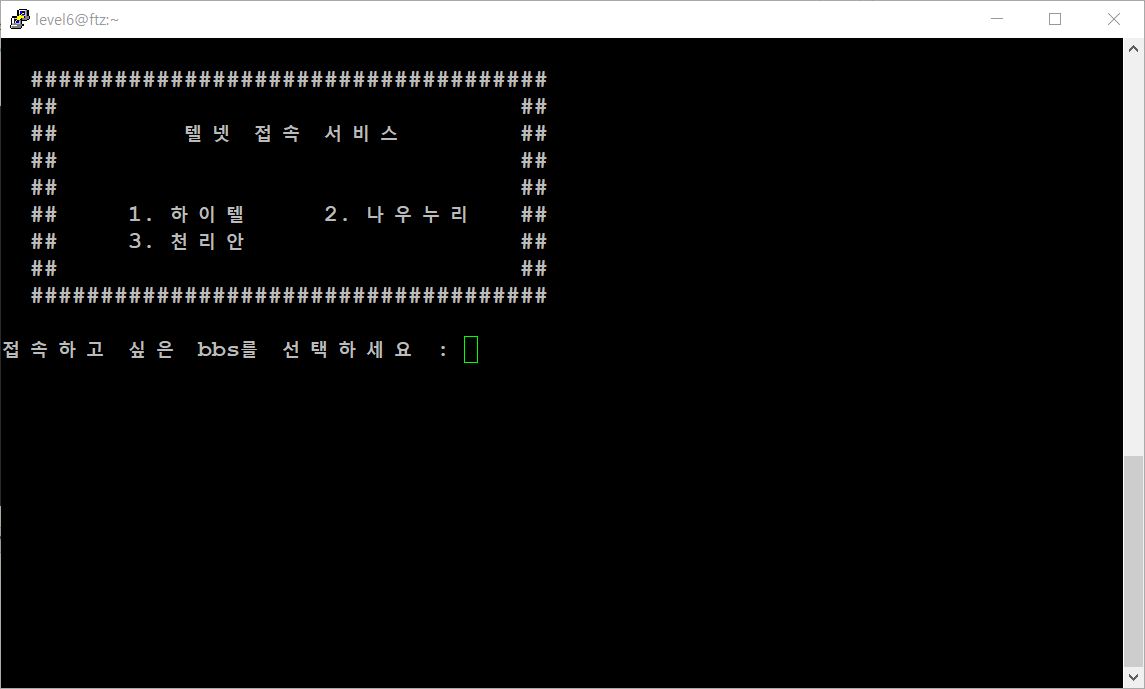

[ level6 접속 ] : level6으로 접속하면 위와 같은 문구가 바로 출력된다. Enter를 누르면

[ telnet service? ] : 위와 같은 내용이 출력되는 데 그 어떤 옵션을 선택해도 계속 콘솔창이 꺼지기만 해서 이 방법은

아니다 싶었다.

[ Ctrl + c ] : terminal에서 어떤 process를 진행하는 도중에 빠져나올 때 습관적으로 Ctrl + c를 누르게 된다.

텔넷 접속 서비스 옵션을 고르는 창에서 Ctrl + c를 누르니 해당 키는 사용할 수 없다는 반응을 볼 수 있었다.

그래서 아-예 처음에 Ctrl + c를 눌러보니 익숙한 모습의 쉘이 나타났다.

direcotry의 내용을 리스트해보니 password file이 있는 걸 볼 수 있다.

! level7 password = come together

'FTZ' 카테고리의 다른 글

| FTZ Hacker school - level 5 (0) | 2023.03.17 |

|---|---|

| FTZ Hacker school - level 4 (0) | 2023.03.17 |

| FTZ Hacker school - level 3 (0) | 2023.03.17 |

| FTZ Hacker school - level 2 (0) | 2023.03.17 |

| FTZ Hacker school - level 1 (0) | 2023.03.17 |

Comments