| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- active recon

- php

- 파일 업로드 취약점

- php To Do List

- access control

- Recon

- over the wire

- active reconnaissance

- overthewire

- privilege escalation

- FTZ

- BANDiT

- php 파일 업로드하기

- php 로그인 페이지 만들기

- php login page

- Authentication

- tryhackme

- file upload

- Reconnaissance

- php file upload

- ssrf

- sql injection

- Cookie

- Server Side Request Forgery

- Cryptography

- Leviathan

- SQLi

- THM

- War Game

- OS Command Injection

- Today

- Total

R's Hacking Daily Log

Year of the Rabbit (1) 본문

[ target ip port scan ] :: port scan 결과 21 & 22 & 80 port가 열려있다고 한다.

[ directory scan ] :: 80 port가 열려있다고 해서 브라우저로 접속해 보니 익숙한 Apache page가 나왔다.

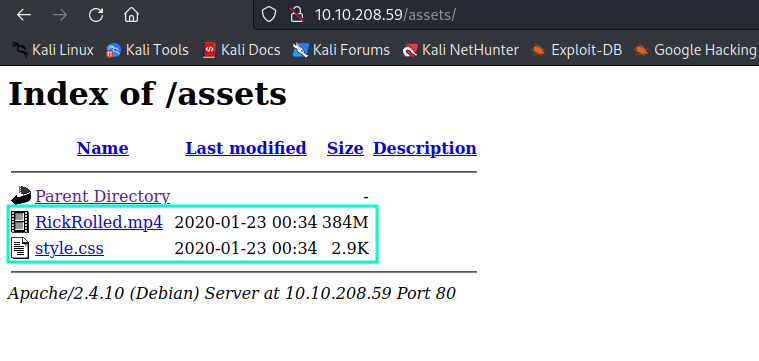

source code에도 별 다른 내용이 없어서 Gobuster로 directory scan을 해보니 /assets 발견.

[ /assets directory ] :: assets directory에 들어가보니 mp4 & css file이 있었다.

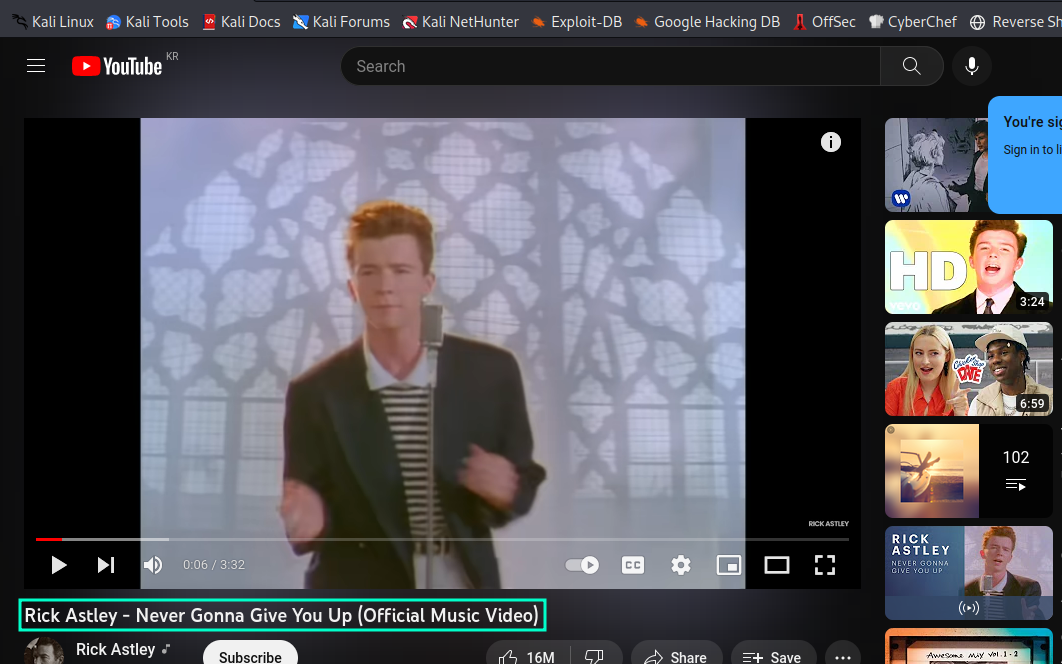

영상은.. 웬 남성분이 꿈틀꿈틀하면서 노래를 부르시고

css 파일에서는 확인해보라고 페이지 하나를 던져줬다.

페이지에 들어가보면 assets directory에 있던 mp4 파일의 youtube 영상이 열린다.

흠 뭔가 있는 거 같은데 싶어서 페이지에 다시 접속해 봤다.

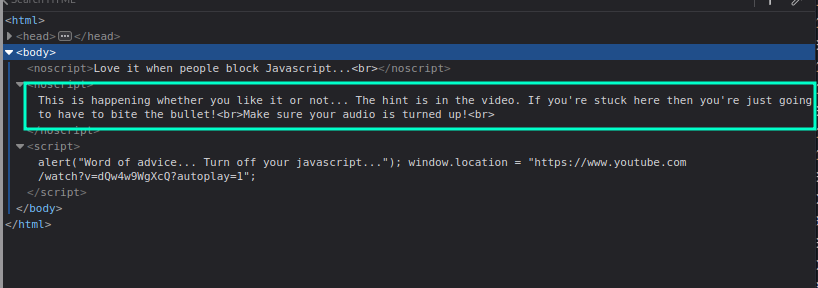

사실 super_secret_flag.php로 접속하려 하면 위에 보이는 팝업창이 하나 뜨는 데

처음엔 뭔지도 모르고 ok를 눌렀다.

팝업창이 뜨는 페이지에서 개발자 도구를 켜보니

[ F12 - element ] :: video 속에 힌트가 있다고 한다.

처음 비디오 파일을 발견했을 때 mp4 파일을 다운로드하였는 데 1분 조금 지난 시점에서 웬 남자의 음성 메세지가 흘러나왔다.

문제는 영어라서 다 못 알아듣겠..

일단 계속 얻을 수 있는 정보를 최대한 얻어보려고 한다.

[ burp suite ] :: super_secret_flag.php에서 팝업 창이 뜨고 youtube 페이지로 넘어가는 그 과정에 페이지를

interrupt 해봤더니 hidden_directory정보를 얻을 수 있었다.

[ hidden directory ] :: hidden directory로 들어가 보니 웬 png 파일이 하나 있다.

확인해 보니 되게 유명(?)한 모자 쓴 여인의 사진이었다.

(저번 주 영상처리 수업에서도 본 사진이라 반가웠..)

아무튼 해당 파일을 wget으로 다운로드하여 strings으로 내용을 읽어보니

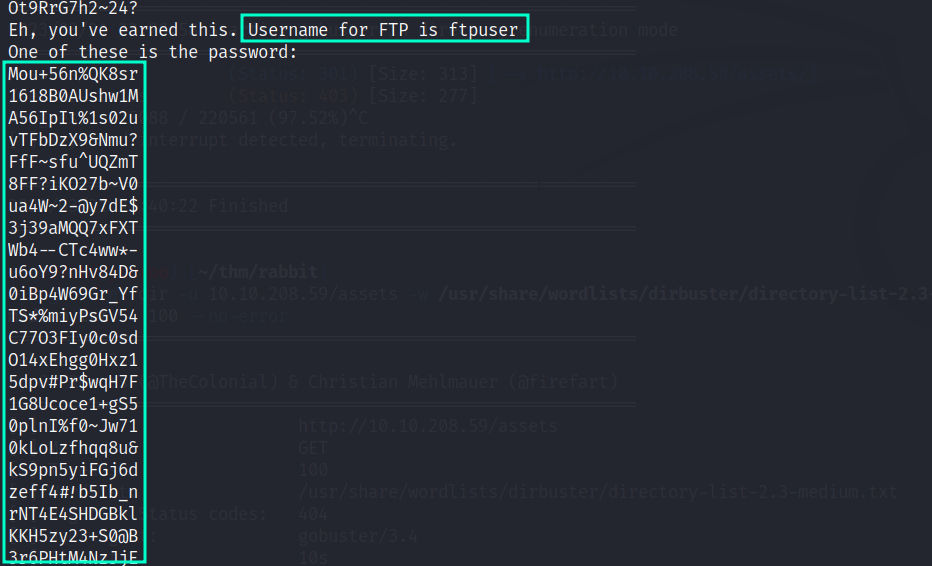

FTP 계정 이름과 비밀번호 세트를 얻었다.

해당 내용을 복사해서 passwd.txt 파일을 하나 만들어준다.

...

[ hydra - find password ] :: 위에서 알아낸 정보를 바탕으로 passwd.txt를 만들었고

이 파일을 -P로 세팅해서 ftpuser의 비밀번호를 알아낼 것이다.

! user = ftpuser / password = 5iez1wGXKfPKQ

[ ftp ] :: 찾아낸 계정으로 ftp에 로그인 성공.

directory를 열어보니 Eli's Creds.txt 파일이 눈에 띈다.

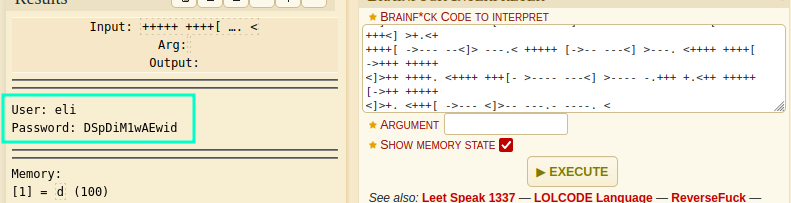

파일을 열어보니 ..음 어디서 봤는데 뭐였더라 (OoO?)

찾아보니 binaryfuck이라고 하는 거 같은데

간단히 말하면 저 기호마다 지정된 binary bits가 있어서

decode 하면 binary string이 만들어지고 그 binary string이 어떤 문자열을 나타내는 거 아닐까 싶다.

어찌 됐든 우리에겐 인터넷이라는 강력한 도구가 있다는 것. ㅎ.ㅎ

decoder를 돌려보니 user와 password 정보가 나온다.

! user = eli / password = DSpDiMlwAEwid

[ ssh ] :: 방금 찾아낸 계정으로 ssh에 로그인해보니 성공!

Root가 Gwendoline에게 남긴 메세지가 출력되고 있다. "leet s3re3t hiding place"를 확인해 보라고..?

그게 어딘지 알아내는 게 다음 단계일 듯하다.

[ user.txt ] :: 일단 home directory를 확인해 보니 gwendoline의 directory도 보이고.

읽어야 하는 user.txt는 권한 때문에 접근 불가하지만 gwendoline directory 안에 있다는 건 알아낼 수 있었다!!

'TryHackMe > Challenge - WriteUp' 카테고리의 다른 글

| Try Hack Me - Anthem (1) (0) | 2023.07.21 |

|---|---|

| Year of the Rabbit (2) (0) | 2023.03.25 |

| Gaming Server (2) (0) | 2023.03.12 |

| Gaming Server (1) (0) | 2023.03.12 |

| Chill (2) (0) | 2023.03.09 |