| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- access control

- php To Do List

- tryhackme

- php login page

- Cookie

- php

- THM

- SQLi

- ssrf

- overthewire

- Recon

- Reconnaissance

- file upload

- Authentication

- privilege escalation

- Cryptography

- BANDiT

- php file upload

- FTZ

- over the wire

- Server Side Request Forgery

- 파일 업로드 취약점

- War Game

- Leviathan

- php 로그인 페이지 만들기

- php 파일 업로드하기

- sql injection

- OS Command Injection

- active reconnaissance

- active recon

Archives

- Today

- Total

R's Hacking Daily Log

SSRF - Lab(1) 본문

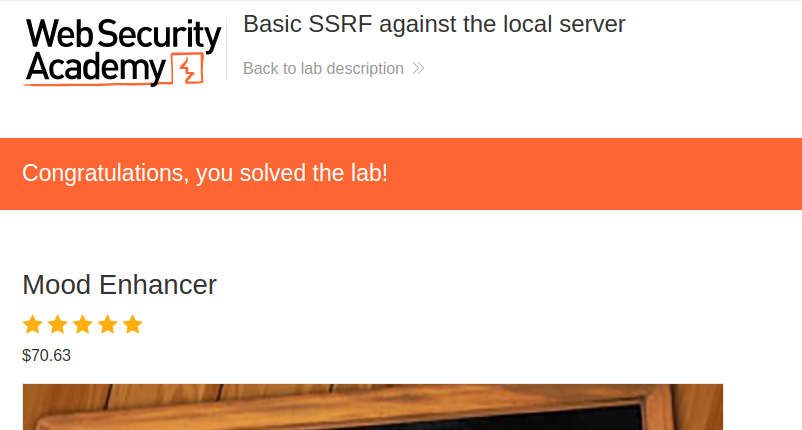

Lab - Basic SSRF against the local server )

Lab에 들어가 보면 shopping applicaiton 답게 이런저런 아이템을 볼 수 있다.

그중 하나를 선택해서 들어가 보면 하단에 Check stock 버튼이 눈에 들어오게 된다.

지점을 정하고 버튼을 누르면 사진에서와 같이 재고가 얼마나 남았는지 출력해 준다.

이때의 packet을 살펴보면 stockApi 내용이 포함된 post method의 요청이 만들어지는 걸 알 수 있다.

Lab의 목표는 /admin page로 접근해 carlos 계정을 삭제하는 것이기 때문에 /localhost/admin page 경로로

내용을 변경해 보도록 하자!

이렇게 되면 원래 재고가 출력되는 부분에 /localhost/admin page가 출력되는 걸 볼 수 있다.

하지만 현재 상태는 일반 사용자이기 때문에 carlos 계정을 삭제하려고 해도 삭제할 수 없다.

페이지에서도 오직 admin으로 로그인된 사람 또는 loopback된 요청이어야 한다고 적혀있다.

그렇다면 Api 값으로 carlos 계정을 삭제하는 url 값을 넣어 보내면 어떻게 될까??

carlos계정을 삭제하려고 했을 때의 url을 복사해 stockApi 값에 넣어주고 packet을 보내면

성공적으로 Lab을 해결할 수 있다!

이처럼 조직 내부에 있는 서버 간의 교류를 이용해 사용자가 admin의 기능을 수행할 수 있는 경우가

SSRF 취약점의 한 가지 사례라 할 수 있겠다.

'Port Swigger > SSRF' 카테고리의 다른 글

| SSRF - Lab (5) (0) | 2023.07.11 |

|---|---|

| SSRF - Lab (4) (0) | 2023.07.10 |

| SSRF - Lab (3) (0) | 2023.07.09 |

| SSRF - Lab (2) (0) | 2023.06.28 |

| SSRF (1) (0) | 2023.06.27 |

Comments