| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- privilege escalation

- Cryptography

- 파일 업로드 취약점

- Authentication

- over the wire

- php

- php To Do List

- Server Side Request Forgery

- active reconnaissance

- php 파일 업로드하기

- php 로그인 페이지 만들기

- active recon

- Reconnaissance

- War Game

- BANDiT

- FTZ

- Leviathan

- php login page

- Recon

- overthewire

- OS Command Injection

- ssrf

- THM

- file upload

- Cookie

- tryhackme

- php file upload

- SQLi

- access control

- sql injection

- Today

- Total

R's Hacking Daily Log

Easy Peasy(1) 본문

target ip에 대해 nmap으로 port scan을 한 결과, 3개의 port가 열려있는 걸 알 수 있다.

-sV option을 사용해서 보니 6498 port는 ssh, 65524 port는 apache가 동작하고 있었다.

target ip로 접속했을 때의 모습이다.

별 다른 게 없는 거 같아 바로 gobuster로 directory를 찾아봤다.

target ip에 gobuster를 실행한 결과 /hidden directory를 찾았다.

/hidden directory로 접속한 모습이다.

jpg 이미지에서 별 다른 정보를 얻지도 못했고, source code도 너-무 깔끔해서 gobuster를 한 번 더 실행했다.

/hidden directory 안으로 /whatever directory를 찾아냈다.

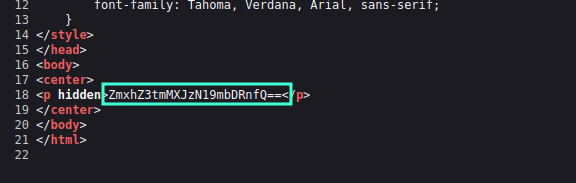

/hidden/whatever로 접속한 모습이다.

source code를 살펴보니 base64 encoding된 걸로 보이는 문자열이 있었다.

해당 문자열을 복사해 base64 decoding을 해보니

flag를 얻을 수 있었다.

target ip에 65524 port로 접속해보니 Apache 페이지가 나온다.

source code를 확인해 보니

ba..로 encoding된 문자열이 하나 나와있다.

아마 baseXX일텐데.. XX이 뭔지는 하나씩 해봐야 알 거 같다.

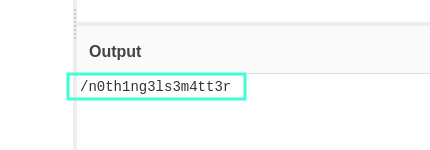

base62 decoding을 실행해보니 웬 directory로 보이는 결과가 나왔다.

65524 port에 /n0th1ng3ls3m4tt3r directory로 접속한 결과,

흠 웬 어지러운 숫자들이 쫘악 있는데 센터에 눈이 가는 이미지가 하나 떡하니 나와있다.

source code도 확인해 봤더니 수상해 보이는 문자열이 하나 있다.

그냥 사이트 상에서 봤을 땐 사진 때문에 잘 안 보여서 source code를 열어보고 알았다.

해당 문자열을 gost format으로 hash 처리되기 전의 값을 찾아보니 "mypasswordforthatjob"을 얻을 수 있다.

사실 이 문자열은...

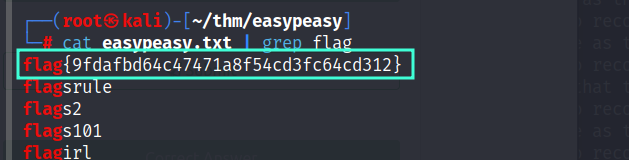

thm site에 첨부되어 있는 easypeasy.txt에 포함되어 있는 문자열 중 하나이다.

이 passwd를 사용해 저 수상한 이미지에 숨겨진 내용을 찾아보자.

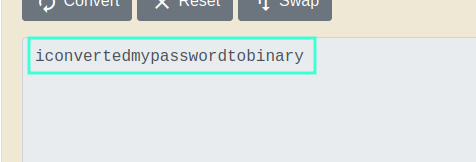

추출한 파일을 읽어보니 boring이라는 username과 password가 들어있다.

해당 binary를 string으로 변환시키면!

password를 구할 수 있다.

! username = boring / password = iconvertedmypasswordtobinary

그리고 한 가지 더 덧붙이자면,

위에서 읽은 easypeasy.txt 안에 세 번째 flag도 들어가 있다. ㅎㅎㅎㅎ

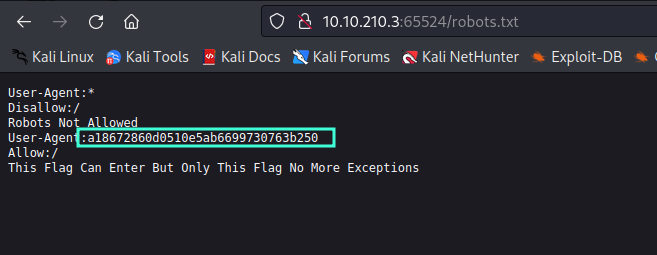

다시 돌아가 65524 port의 페이지에 대해 마저 보자면, gobuster를 실행해 보니 robots.txt가 있다고 한다.

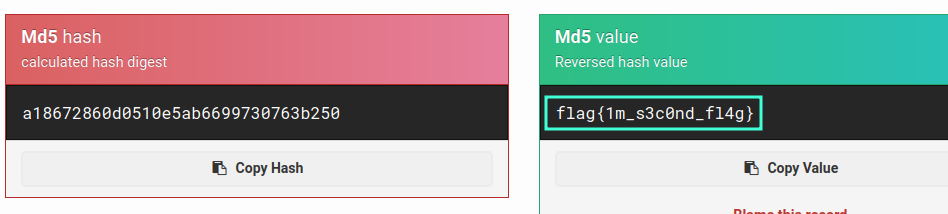

그래서 들어가 봤더니 user-agent라고 하면서 웬 문자열을 알려주고 있다.

해당 문자열을 MD5로 hash를 reverse 해보면 두 번째 flag를 구할 수 있다.

이렇게 3개의 flag와 boring 계정의 비밀번호를 알아냈다.

아마 다음 단계로 ssh에 접속해 user&root text file을 읽으면 finish!!

'TryHackMe > Challenge - WriteUp' 카테고리의 다른 글

| Wgel (0) | 2023.02.26 |

|---|---|

| Easy Peasy(2) (0) | 2023.02.25 |

| Brooklyn nine-nine (0) | 2023.02.18 |

| Ignite (0) | 2023.02.17 |

| c4ptur3-th3-fl4g (0) | 2023.02.13 |